تدوينتي لهذا اليوم لمحبي الأمن والحماية والتي سوف أتكلم فيها عن نوع جديد من أنواع الهجمات التى تستهدف الشبكات على مستوى الطبقة الثانية وهو هجوم الـ ARP Spoofing أحد أكثر الهجمات شيوعا وخطورة على الشبكة والتى توصلنا إلى مايعرف بي الـ Man In The Middle.

مقدمة

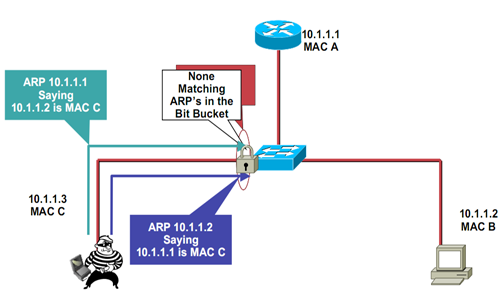

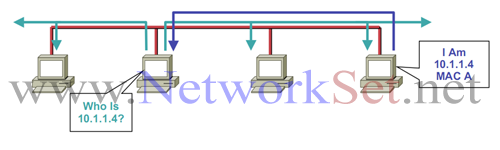

قبل أن يبدأ أي جهازان موجودان على الشبكة الأتصال فيما بينهم يتوجب على كل

واحد منهم أن يعلم العنوان الفيزيائي الخاص بالآخر والذي نعرفه بي الماك

أدريس لذا ومن هذا السياق تم إيجاد بروتوكول خاص بهذه العملية ويدعى ARP

Protocol وظيفة هذا البروتوكول هي أرسال طلب ARP Request إلى الشبكة على

شكل Broadcast يسأل فيها عن العنوان الفيزيائي لأيبي معين يريد الأتصال معه

وبدوره ينتشر هذا الـ Broadcast على كل الشبكة حتى يصل إلى وجهته المقصودة

(الأيبي) وعندما يصل هذا الطلب يرد عليه الجهاز المقصود بالماك أدريس

الخاص فيه على شكل ARP Replay لكن هذه المرة يكون الرد Unicast وبتلك

الطريقة يبدأ الجهازان التواصل مع بعضهما البعض وهذه صورة توضيحية لسير

العملية :

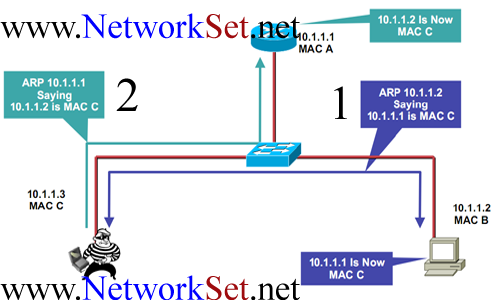

فكرة الهجوم

دائما ما تكون فكرة الهجوم هي أبسط شيء في عملية الأختراق فبعد وصول الرد

من الجهاز يتم حفظ هذا الماك أدريس والأيبي الخاص به في جدول يدعى الـ Arp

Table حتى لو في حال أراد الأتصال معه مرة آخرى يتم الرجوع إلى الجدول وهي

عادة تكون مؤقتة تزول مع عملية أغلاق جهاز الكمبيوتر ومن هنا يبدا المخترق

هجومه اللعين فهو ببساطة يقوم بأرسال ARP Replay مزور لأحد الأجهزة

الموجودة على الشبكة معلما أياه بأن الماك أدريس الخاص بأحد الأيبيات

عنوانه كذا وكآن الموضوع تم من خلال طلب من الجهاز المراد أختراقه والنتيجة

سوف تكون التعديل على جدول الـ ARP وتغيير العنوان الفيزيائي لأحد

الأيبيات والتى عادة ما تكون الـ Gateway الخاص بالشبكة لذا ومن هذا

المنطلق يبدأ الجهاز المخترق بأرسال بياناته وطلباته إلى جهاز المخترق

وكأنه هو الروتر ومن ناحية المخترق كل مايقوم به هو أعادة توجيه هذه

البيانات إلى وجهتها الحقيقية أي إلى الروتر مستغلا مرور البيانات جميعها

من خلال جهازه وبالتالي تمكن من تحويل جهازه إلى MITM وسوف يتمكن من مشاهدة

وقراءة كل الترافيك العابر من الجهاز المخترق إلى الروتر وطبعا المخترق لن

ينسى أن يرسل طلب مزور آخر إلى الروتر معلما أياه بأن العنوان الفيزيائي

للجهاز المخترق هو أيبي الجهاز الخاص به لنشاهد هذه الصورة التوضيحية أولا :

الأدواة المستخدمة في الهجوم

لهذا النوع من الهجمات الكثير من الآدوات وآشهرها آداة ettercap , dsniff

وطبعا البرنامج الذي يزعج الكثير من مشتركي الانترنت netcut وأن كان

لايقوم بتنفيذ مثل هذا النوع من الهجوم لكن فكرته واحده وهي قطع الأنترنت

عن المستخدمين من خلال تغيير العنوان الفيزيائي للـ Gateway والخ…. وأغلب

هذه البرامج لاتحتاج إلى أحترافية في الأستخدام مجرد بضع ضغطات وينتهي

الأمر.

الحماية من هذا النوع من الهجمات

على مستوى المستخدم: لحمايتك من هذا النوع من الهجمات الخبيثة يفضل دائما

أن تقوم بعمل Static ARP للـ Gateway الخاص بالشبكة وقد تحدثت عن هذا

الموضوع بالتفصيل الممل على الرابط التالي

وفيه شرحت كيفية أعدادها على أجهزة سيسكو وجونيبر ومايكروسوفت ولينوكس لذا

أحرص دائما على القيام بهذا الأمر لو شككت بالأشخاص الموجودين معك على

الشبكة .

ولو في حال اردت الأتصال بأحد الأجهزة أو سيرفرات الموجودة على السيرفر عن

بعد بأن تستخدم الـ SSH كخيار يؤمن لك سرية كاملة لكل بياناتك لو في حال تم

أعتراضه من قبل أحد المخربين

وهناك بعض الأدوات الأحترافية التى تساعدك في عملية مراقبة الترافيك الخاص بالشبكة وأخص بهم برنامج Snort وبرنامج XARP والذي يؤدي وظيفة مهمة جدا وهي مراقبة عملية الـ Mapping التى تحدث على الـ ARP Cache .

على مستوى الشبكة : قدمت سيسكو لمثل هذا النوع من الهجمات خاصية تدعى dynamic ARP inspection (DAI) والتى يشترط تفعيلها على السويتش تفعيل خاصية الـ DHCP Snooping التى تحدثنا عنها في آخر تدوينة خاصة بالأمن والحماية على الرابط التالي

كيف تعمل خاصية الـ DAI

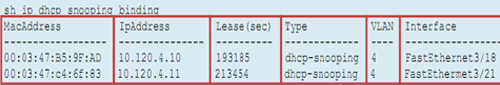

تعتمد هذه الخاصية كما ذكرت على وجود خاصية الـ DHCP Snooping فعند تفعيل

خاصية الـ DAI يلجأ هو بدوره إلى الجدول الخاص بي الـ DHCP Snooping لكي

يتأكد ويصادق على الـ ARP Packet الواصلة إلى السويتش من خلال المنفذ

المخصص له وبكلام آخر عندما يتم توزيع الأيبي على الأجهزة يقوم الـ DHCP

Snooping بعمل جدول يوضح الأيبي الذي تم أرساله من سيرفر الـ DHCP ويربطه

برقم المنفذ والماك أدريس الخاص فيه وهذه صورة توضيحية للجدول

والذي يستفيد منه الـ DAI لكي يتأكد من أن الـ ARP Packet مطابقة لهذه المعطيات .

الأعدادات

Cisco's IOS

Switch >en

Switch #conf t

Switch(config)# ip arp inspection vlan 10

Switch #conf t

Switch(config)# ip arp inspection vlan 10

أرجو أن تلاحظ أن تفعيل هذه الخاصية يتم على مستوى الـ Vlan ولو في حال أردنا ضم أكثر من Vlan نضع فاصلة ونكتب باقي الـ Vlan مثل 10,11,12,25,112,300 وآخيرا نقوم بكتابة الأمر التالي على المنافذ المتصلة مع اجهزة موثوقة مثل سويتشات آخرى على سبيل المثال

Cisco's IOS

Switch >en

Switch #conf t

Switch(config)#interface fastethernet 0/0

Switch(config)# ip arp inspection trust

Switch #conf t

Switch(config)#interface fastethernet 0/0

Switch(config)# ip arp inspection trust

وللتأكد من حالة المنافذ والخاصية

Cisco's IOS

show ip arp inspection statistics vlan 10

1 التعليقات:

خاف الله اخي العزيز اكثر المواضيع الموجودة هنا لـ م أيمن www.networkset.net

ادا انت عندك الجرءه على نسخ الموضوع وانك تقول انك انت كاتبه

ايش بتقول وقت الحساب بين يد رب العالمين اتقي الله

إرسال تعليق