كما وعدتكم سابقا عند أفتتاح قسم الـSecurity بأنني سوف أحاول أن أغطي كل مواضيع الأمن التى يجب أعدادها على الشبكة لكي نخفض من نسبة القرصنة التي ممكن أن تحدث على الشبكة وأرجو منك أن تدقق على كلمة تخفيض لان النظرية العامة تقول لايوجد جهاز أمني خالي من الثغرات مهم كانت قوته وموضوعنا اليوم أعداده بسيط لكنه من أول وأهم الخطوات التى يجب أعداده على الشبكة وهو الـPort Security وأهميته في رد هجوم الـ MAC flooding

ماهو الـ Port Security ؟

هو وضعية نقوم بأعداده على كل Interface تهدف لتحديد أجهزة الكمبيوتر التى

يسمح لها بالأتصال من خلال هذا الـInterface وتتم العملية عن طريق ربط

الـInterface بالـ Mac Address الخاص بكل جهاز كمبيوتر لديه الصلاحية

للدخول على الشبكة وبهذه الطريقة نكون قد منعنا الأجهزة الدخيلة من

المحاولة بالأتصال بالشبكة من خلال شبك الكمبيوتر بأحد مخارج السويتش كما

يمكننا ردع هجوم مايعرف بي mac flood من خلال تحديد عدد الأجهزة المتصلة

بالـ Interface في حال لو كان عندنا hub مثلا

ماذا سوف يحدث في حال محاولة أحد الاشخاص الولوج إلى الشبكة

للـ Port Security ثلاث وضعيات يمكن أن يتخذها في حال تم شبك ماك ادريس

لجهاز كمبيوتر غير مصرح به للدخول إلى الشبكة والحالات هي كالتالي

Description |

Mode |

في هذه الحالة سوف يقوم السويتش بأغلاق المنفذ بشكل مباشر وهذه الوضعية تعد الـ Default للـ Port Security |

shutdown |

في هذه الحالة يقوم السوتش بعمل Drop لكل الترافيك القادم من الماك أدريس الغير مصرح به مع أبقاء المنفذ مفتوح للأجهزة المصرحة بها |

protect |

نفس الحالة السابقة لكن هنا يقوم السويتش بأحصاء كل الباكيت التى قام بعمل drop لها |

restrict |

طريقة ألأعداد

طريقة أعداده كما بينت في بداية الموضوع في غاية السهولة وتتم عن طريق امرين فقط

Cisco's IOS

Switch# conf t

Switch(config)# interface fastethernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport port-security

Switch(config)# interface fastethernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport port-security

كما نرى تقوم أولا بتحديد البورت

وبعدها نحتار mode access لكي نخبر السويتش أن هذا البورت متصل مع end device أو جهاز كمبيوتر

عندما نقوم بتقعيل الـ Port Security فالحالة الطبيعية التى يتخذها السويتش

كما اوضحت سابقا هي أغلاق السويتش بالاضافة السماح ليMac Address واحد

كأقصى حد وبكلام آخر أول Mac Address سوف يتصل على البورت سوف يكون هو

الوحيد القادر على الاتصال بالسويتش وهو يفيدنا في موضوع ردع هجوم الـ Mac

Flooding في حالة لو أردنا ان نسمح لأكثر من ماك أدريس للأتصال بالسويتش

نكتب الأمر التالي

Cisco's IOS

Switch(config-if)# switchport port-security maximum 3

وقد سمحت هنا بي 3 أجهزة للدخول الى السويتش من خلال هذا البورتولو في حال أردت أن أقوم بتحديد ماك أدريس معين هو الوحيد الذي يستطيع الدخول إلى السويتش أقوم بكتابة الأمر التالي

Cisco's IOS

Switch(config-if)# switchport port-security mac-address 00-11-22-33-44-55-66

ولو وجدت أن هذا الموضوع مرهق وطويل جدا تستطيع أن تضع مكان كل ماك أدريس كلمة Sticky وهي تخبر السويتش بتسجيل الماك أدريس المتصل حاليا على البورت كا Static Mac Address وصيغة الامر تكون

Cisco's IOS

Switch(config-if)# switchport port-security mac-address mac-address sticky

وآخيرا لتغيير ردة الفعل التى سوف يتأخذها السويتش في حال تم حدوث أي تجاوز نكتب الأمر التالي

Cisco's IOS

Switch(config-if)# switchport port-security mac-address violation ?

ونختار أحد الخيارات الثلاث الموضحة في الجدول السابق shutdown ,protect , restrict

ولأستعراض حالة البورتات على السويتش نقوم بكتابة الأمر التالي

Cisco's IOS

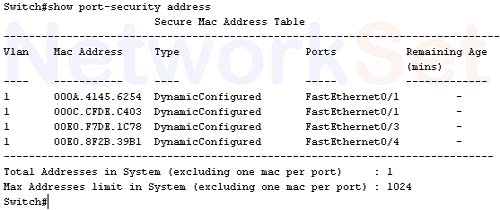

Switch#show port-security address

كما هو واضح من الصورة قمت بالسماح للـ Interface 0/1 بأن يقبل أكثر من ماك أدريس وهذا يفسر لنا وجود أثنان ماك أدريس في القائمة

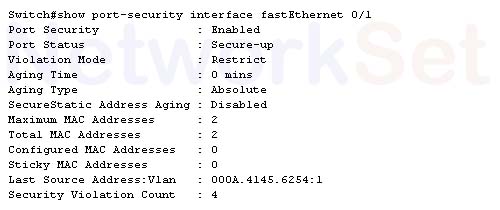

والأمر التالي لأستعراض كل التفاصيل حول Interface معين

Cisco's IOS

Switch#show port-security interface fastethernet 0/1

0 التعليقات:

إرسال تعليق